Der Student Stefan Viehböck fand eine Sicherheitslücke im Wi-Fi Protected Setup (kurz WPS). Betroffen sind Millionen WLAN-Router. Warnen tut auch das United States Computer Emergency Readiness Team (US-CERT) vor der entstandenen Lücke. Durch Brute-Force-Angriffe sei diese ausnutzbar. Dabei liegt der Vorteil der Technik darin neue Geräte einem WLAN möglichst einfach hinzuzufügen, ohne auf eine WPA-Verschlüsselung verzichten zu müssen.

Inhalt:

- 1. So funktioniert WPS (Methoden)

- 2. Sicherheitslücke ausnutzen

- 3. WLAN-Router Schutz vor WPS Lücke

- 4. Deaktivierung von WPS bei Netgear-, Fritzbox-, Easybox- und Speedport-Routern

1. So funktioniert WPS (Methoden)

Es gibt 3 Varianten, wie WPS funktionieren kann:

- PIN wird am hinzuzufügendem Gerät eingegeben

- Push-Button-Methode – Am Router wird ein Knopf gedrückt (scheint nicht von der WPS Lücke betroffen zu sein)

- PIN des Geräts am Router eingeben

2. Sicherheitslücke ausnutzen

Konkret liegt die Schwachstelle im Authentifizierungsprozess. Hacker können bei Routern mit WPS-Funktionalität viele Login-Versuche unternehmen. Je mehr es werden, desto höher die Chance den richtigen PIN-Code zu treffen. Die 8-stelligen Codes können so ermittelt werden.

Durch einen Test kann ein Hacker die ersten 4 Stellen herausbekommen – ein Router soll die Korrektheit der ersten oder letzten 4 Ziffern im Authentifizierungsprozess betätigen. Die 5. Stelle ist dann auch nicht weit weg, da dies die Prüfsumme der PIN ist. Maximal sind lediglich 11.000 Login-Versuche notwendig, um WPS auszuhebeln.

Von 10^8 (100.000.000) auf nur 10^4 + 10^3 (11.000) theoretische Möglichkeiten lässt sich die Anzahl an Möglichkeiten reduzieren, wenn man durchblickt.

Konkret konnte der Student in nur durchschnittlichen 5.500 Sekunden (ca. 1,5 Stunden) jede PIN ermitteln!

Die Gefahr der WPS Sicherheitslücke besteht vor Allem darin, dass WPS bei fast allen Router-Modellen standardmäßig aktiviert ist.

3. WLAN-Router Schutz vor WPS Lücke

Geschützt werden können gefährdete Router aktuell nur durch die Deaktivierung von WPS. Grund dafür ist, dass die Hersteller keine Schutzmaßnahmen gegen Brute-Force-Angriffe für die WLAN-Router vorgesehen hatten.

Mit Firmware-Updates könnten Hersteller zumindest die Anzahl an WPS-Login-Versuchen in einer bestimmten Zeit begrenzen und so zumindest zeitlich den Hackern es etwas schwerer zu machen. Lukrativ wäre es für einen Hacker schon bei einer Sperre gegen weitere WPS-Loginversuche von einer Stunde nach 10 fehlgeschlagenen Versuchen. Wann ein Firmware-Update zu erwarten ist, hängt vom jeweiligen Router-Hersteller ab. Da muss jeder selbst auf der Hersteller-Homepage schauen, ob da etwas folgen wird.

Im Internet kursieren bereits erste Programme, die diese Lücke ausnutzen. Daher sollte jeder von euch zu Hause schauen, ob WPS aktiviert ist und es vorerst deaktivieren. Eine Aktivierung kann dann z.B. geschehen, wenn ein neuer WLAN-Client hinzugefügt werden soll. Nicht schön – aber vorerst die einzige Möglichkeit für sicheres WLAN.

4. Deaktivierung von WPS bei Netgear-, Fritzbox-, Easybox- und Speedport-Routern

Die Deaktivierung von WPS ist von Router-Hersteller zu Hersteller unterschiedlich. Daher hier die kurzen Anleitungen.

Bei Netgear-Routern:

- Gehe zu „Advanced Wireless Setting“

- Setze ein Häkchen bei „Disable Router’s PIN“

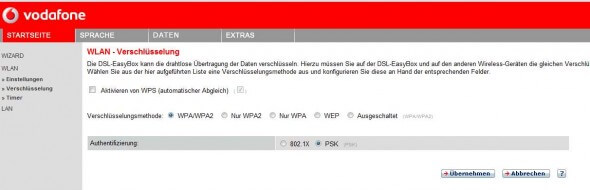

Bei Easybox-Routern:

- Gehe auf „WLAN“, dann Verschlüsselung

- Entferne das Häkchen bei „Aktivieren von WPS“

Bei Fritzbox-Routern:

- Gehe auf „WLAN“, dann Sicherheit

- Klicke unter WPS auf „deaktiviert“

Bei Speedport-Routern:

- Gehe auf „Konfiguration“, dann „Sicherheit“ und dann „WPS-Betriebsart“

- Jetzt entweder komplett abschalten oder zumindest die Pushbutton-Methode auswählen

Wirst du bei dir WPS wegen der aufgetretenen Lücke nun deaktivieren? Bestehen weitere Fragen?

Stopp! Wetten, die Artikel interessieren dich auch?

6 Antworten zu "WPS Lücke (Wifi Protected Setup) und wie der WLAN-Router geschützt wird"

Magazin durchsuchen:

Neue Beiträge

- Seriöse Webseiten lassen sich an spezifischen Sicherheitsmerkmalen erkennen

- Web-Technologien und Cloud-Dienste verändern die Nutzung des Heim-Computers grundlegend

- Wie anonym ist Surfen im Internet wirklich im Alltag?

- Die Evolution von Computernetzwerken und Heimnetzwerken

- Serverraum Kühlung: Maßnahmen zur Effizienzsteigerung

Bei Easybox-Routern:

…

Entferne das Häkchen bei “Disable Router’s PIN”

???

Hallo,

gemeint war natürlich „Aktivieren von WPS“. Hab es gleich korrigiert. Danke für den Hinweis.

Hallo Konstantin,

danke für Deinen interessanten Beitrag! Ich habe heute in unserem Blog über die Sicherheitslücke und unsere EasyBox geschrieben und Deine Berechnung einbezogen. Natürlich nicht, ohne auf Deinen Blog zu verweisen.

Alles Gute und viele Grüße

Michael Hufelschulte

Corporate Online Communications Manager

Vodafone D2 GmbH

Hallo Michael,

vielen Dank für die Erwähnung. Leider kam kein Trackback/Pingback an, sonst hätte ich den natürlich auch freigeschaltet.

Viele Grüße,

Konstantin

[…] des WPS schnell zu knacken ist. Die ersten vier Stellen bekommt ein Hacker schnell raus. Bei grundlagen-computer.de habe ich eine einfache Berechnung gefunden und zitiere: „Die 5. Stelle ist dann auch nicht weit […]

Und bei Netgear kann man nicht einmal die WPS taste deaktivieren.

Das sei nicht vorgesehen und diene dem Komfort, es sei bei allen Geräten so und wer das nicht will solle sich was anderes kaufen